Wenn man ein System mit öffentlicher IP Adresse hat, klopfen irgendwelche Bots oder ein Script Kiddie direkt nach dem Einschalten die Dienste auf mögliche Schwachstellen, schwache Zugangsdaten oder default logins ab. Kennt wohl jeder…

Davor schützt gepatchte Software, Dienste möglichst unerreichbar machen oder ein IDS (Intrusion detaction system). Im einfachsten Fall ist dieses Fail2Ban.

Was tun, wenn Fail2Ban Brute Force Angriffe auf SSH oder Postfix (Mailserver) feststellt? Tjo, die Adresse an weiteren Versuchen hindern natürlich. OK, darum kümmert sich Fail2Ban… Am besten noch so, das Fail2Ban dieses seinen anderen Kisten ebenfalls mitteilt, dann wird diese IP es dort schon nicht mehr probieren können. Ebenfalls könnte es eine gute Idee sein, dieses Verhalten der IP Adresse irgendwo zu melden. Dienste wie AbuseIPDB lassen sich gut mit Fail2Ban verbinden. So können andere Admins auf der Welt direkt davon profitieren.

Könnte man nicht zusätzlich noch den ISP oder Hoster hinter der „bösen“ IP Adresse informieren? Meist ist es ja ein Root-Server oder VPS oder, oder… Vielleicht weiß der Admin ja noch nichts von seinem kompromittierten Glück?!? Ja kann man. Dazu sollte es im whois zur IP Adresse immer eine „abuse-mailbox“ also einen „abuse-contact“ geben.

Als kleines Beispiel:

➜ ~ whois 8.8.8.8|grep -i abuse Comment: All abuse reports MUST include: OrgAbuseHandle: IPADD5-ARIN OrgAbuseName: ipaddressing OrgAbusePhone: +1-877-453-8353 OrgAbuseEmail: ipaddressing@level3.com OrgAbuseRef: https://rdap.arin.net/registry/entity/IPADD5-ARIN Comment: Please note that the recommended way to file abuse complaints are located in the following links. Comment: To report abuse and illegal activity: https://www.google.com/contact/ OrgAbuseHandle: ABUSE5250-ARIN OrgAbuseName: Abuse OrgAbusePhone: +1-650-253-0000 OrgAbuseEmail: network-abuse@google.com OrgAbuseRef: https://rdap.arin.net/registry/entity/ABUSE5250-ARIN

An diese Adresse kann man sich nun mit seinem Anliegen wenden. Damit der angeschriebene ~Admin~ etwas mit der Meldung anfangen kann sollte sie die folgenden Informationen enthalten:

– die IP Adresse des eigenen Systems.

– die IP Adresse von welcher die Störungen kommen/gekommen sind.

– Ein paar Zeilen aus dem Logfile um das Problem verständlich zu machen.

– Die Zeitzone des eigenen Systems, damit die Datums und Zeitangaben im Logfile sinnvoll nutzbar sind.

– Eine kurze Beschreibung, warum man dieses als Problem empfindet.

Da ein Hoster diesen Abuse natürlich an seinen Kunden weitergeben wird und dieser möglicherweise noch Fragen dazu haben könnte, hilft es, wenn man direkt erlaubt die Kontaktdaten weiter zu geben.

Leider findet sich die AbuseMailbox im whois nicht immer und vor allem nicht einheitlich. Gibt man sich nun die Mühe und sammelt alle nötigen Informationen zusammen, wird man nach dem Absender der eigentlichen AbuseMail oft enttäuscht. Denn der überwiegende Teil dieser E-Mails landet einfach beim Empfänger in /dev/null. Rückmeldungen bekommt man fast nie und oft hat es einfach überhaupt keinen Effekt. Klar hin und wieder hilft es jemandem… Hier und da schiebe ich selbst so einen Abuse an. Dabei möchte ich selbstredend so wenig wie möglich Arbeit in das Thema stecken.

Da mich Systeme wie Fail2Ban direkt mit dem jeweiligen whois zur IP Adresse informieren, brauche ich nur noch etwas, was mir die anderen Informationen einsammelt und am besten direkt abschickt. Dafür habe ich folgendes bash script geschrieben.

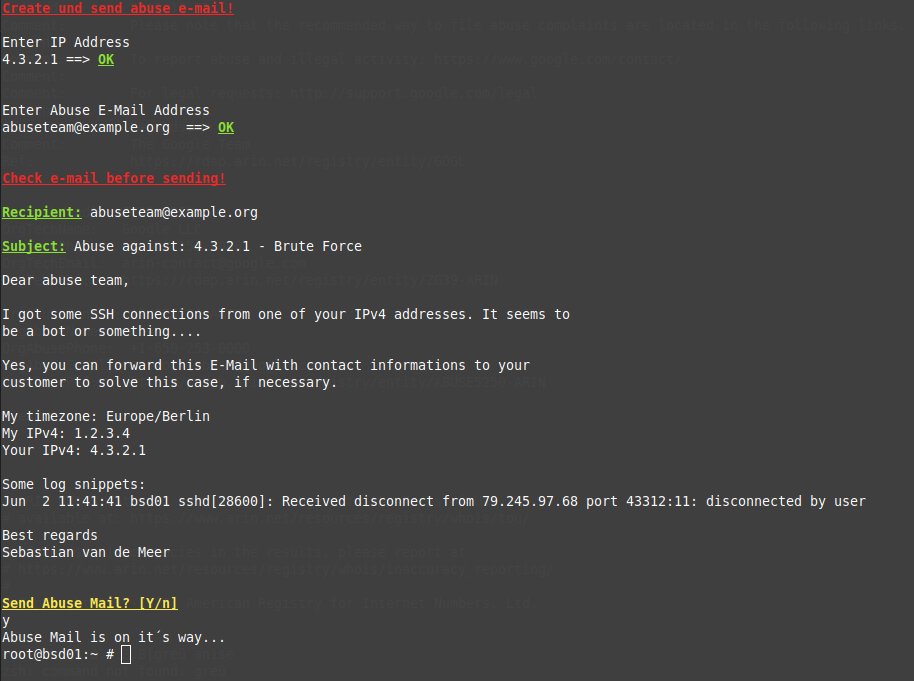

An dieses kann ich direkt beim Aufruf durch andere scripte oder durch mich die „böse“ IP Adresse und die E-Mail-Adresse der AbuseMailbox übergeben. Das script prüft dann ob es sich um eine brauchbare E-Mail-Adresse und IP handelt, sammel zum Beispiel für SSH Brute Force die nötigen Informationen aus dem auth.log, generiert mir dann meine AbuseMail und sendet diese nach einer Sichtkontrolle ab. Ich selbst bekomme diese E-Mail dann noch als BCC. Das script ist alt, stumpf und sehr einfach. Weil die Frage nach dem script kam, hier das script:

#!/usr/local/bin/bash

if [ "$1" == "-h" ] ; then

printf "You can add abuse ip and mail on start or interactive by request."

printf "Usage 1: abusemail.sh 1.2.3.4 example@example.org"

printf "Usage 2: abusemail.sh"

exit 0

fi

myip="1.2.3.4"

bcc="my@mail.com"

function validateMail()

{

local mail=$1

local stat=1

if [[ "$mail" =~ ^[a-zA-Z0-9._%+-]+@[a-zA-Z0-9.-]+\.[a-zA-Z]{2,4}$ ]]; then

stat=0

fi

return $stat

}

function validateIP()

{

local ip=$1

local stat=1

if [[ $ip =~ ^[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}$ ]]; then

OIFS=$IFS

IFS='.'

ip=($ip)

IFS=$OIFS

[[ ${ip[0]} -le 255 && ${ip[1]} -le 255 \

&& ${ip[2]} -le 255 && ${ip[3]} -le 255 ]]

stat=$?

fi

return $stat

}

clear

printf "\x1b[31;1;4mCreate und send abuse e-mail!\x1b[0m\n\n"

printf "Enter IP Address"

if [ "$1" == "" ] ; then

read ip

else

ip=$1

fi

validateIP $ip

if [[ $? -ne 0 ]];then

printf "Invalid IP Address ($ip)"

exit 1

else

printf "$ip ==> \x1b[32;1;4mOK\x1b[0m\n\n"

fi

printf "\n"

printf "Enter Abuse E-Mail Address"

if [ "$1" == "" ] ; then

read mail

else

mail=$2

fi

validateMail $mail

if [[ $? -ne 0 ]];then

printf "Invalid Abuse E-Mail Address ($mail)"

exit 1

else

printf "$mail ==> \x1b[32;1;4mOK\x1b[0m"

fi

printf "Dear abuse team,\n\nI got some SSH connections from one of your IPv4 addresses. It seems to\nbe a bot or something....\n\nYes, you can forward this E-Mail with contact informations to your \ncustomer to solve this case, if necessary.\n\nMy timezone: Europe/Berlin\nMy IPv4: $myip\nYour IPv4: $ip\n\nSome log snippets:\n" > /tmp/abusemail

grep $ip /var/log/auth.log >> /tmp/abusemail

printf "\nBest regards\nSebastian van de Meer\n" >> /tmp/abusemail

printf "\n\n\n\x1b[31;1;4mCheck e-mail before sending!\x1b[0m\n\n"

printf "\x1b[32;1;4mRecipient:\x1b[0m $mail\n\n"

printf "\x1b[32;1;4mSubject:\x1b[0m Abuse against: $ip - Brute Force\n\n"

cat /tmp/abusemail

printf "\n\n"

while true

do

printf "\x1b[33;1;4mSend Abuse Mail? [Y/n]\x1b[0m\n"

read -r input

case $input in

[yY][eE][sS]|[yY])

cat /tmp/abusemail | /usr/local/bin/mailx -s "Abuse against: $ip - Brute Force" -r "My Name <myfrom@address.com>" -b $bcc $mail

printf "Abuse Mail is on it´s way..."

break

;;

[nN][oO]|[nN])

printf "Abuse Mail aborted"

break

;;

*)

printf "Invalid input..."

;;

esac

done

Noch Fragen? Dann fragen!

Schreibe einen Kommentar