Wie finde ich heraus ob mein Wlan sicher ist?

(Bilder werden beim Anklicken gross.)

Hier möchte ich die möglichen „Angriffsmethoden“ zu einem Wlan

beschreiben. Am Ende wird jedem Sysadmin dann selbst auffallen, welche Bereiche

man am besten wie schützen sollte.

Es kommt immer wieder vor, dass Angestellte in der Firma einen AccessPoint

aufstellen. Dieses ohne den Admin darüber zu informieren. Was natürlich

ein grosses Sicherheitsproblem ist. Daher werde ich zum Anfang erst einmal beschreiben, wie

es überhaupt möglich ist ein Wlan zu finden. Alle meine Beschreibungen werden sehr

grob ausfallen. Wer sich wirklich mit diesem Thema beschäftigen möchte sollte sich

besser selbst mit den Einzelheiten auseinandersetzen.

Anhand folgender Ausrüstung, welche ich selbst besitze, werde ich die Beschreibung

und meine Beispiele machen.

Um mich nicht schon beim Suchen mit einem grossen und auffälligen Notebook herumschlagen

zu müssen habe ich den Sharp Zaurus SL-5500G mit einer SanDisk

CompactFlash 802.11b Low Power Wireless LAN Card. Die Wlan Karte braucht sehr wenig Strom

und hat einen Prism II-Chip verbaut. Will man eine Wlan-Karte, welche ohne Probleme

mit Linux zusammenarbeiten, sollte man auf diesen Chip achten.

Mit Hilfe von meinem kleinen Zaurus kann ich nun sehr bequem und unauffällig durch die Gegend

laufen und nach WLANs ausschau halten. Habe ich dort mit Hilfe vom Wellenreiter ein Funknetzwerk

gefunden, bekomme ich gleich einige wichtige Informationen. Diese helfen mir dann dabei das Wlan einzuordnen.

Hat man ein Netz gefunden, welches interessant ausschaut (meist schon an der SSID zu erkennen),

ist es natürlich angenehmer mit einem Notebook zu arbeiten. Auch die Möglichkeiten sind hier grösser.

Jetzt gibt es aber wieder Probleme. Mit einem Notebook in der Hand fällt man auf. Man muss sich also in eine Ecke

verdrücken. Meist leidet der Empfang darunter. Sitzt man im Auto schirmt das Metall sofort alles ab.

Darum gibt es so etwas:

Links ist ein Standfuss mit Magnet. Dieser hält auch bei 50km/h noch auf dem Autodach.

Auf diesen wird nun die Antenne (Mitte) geschraubt. Dieses kann man nun ohne Probleme in die

Orinoco Gold PCMCIA-Karte (rechts) stecken, hier ist auch ein Prism II Chip verbaut.

Fertig….. Der Empfang ist einfach nur geil. Egal

wo man nun genau sitzt!

Jetzt fehlt nur noch ein Notebook.

Ich nutze ein Fujitsu Siemens LifeBook E 7110! Linux arbeiten mit

allen Komponenten in diesem Notebook ohne Probleme und gebastel zusammen.

Um Funknetzwerke zu finden, muss die Wlan-Karte in den Monitor Mode gesetzt werden.

Im Monitor Mode nimmt die Karte alle Packet an. Egal aus welchem Netz sie kommen und egal

für wen sie bestimmt sind.

Der Standart Linux-Kernel kann die Karte nicht in den Monitor Mode setzen. Dieser muss also gepatch

werden oder es muss ein passendes Kernelmodul erstellt werden. Am einfachsten geht es so:

0. Mit iwpriv schauen ob der eigene Kernel vielleicht schon gepatcht wurde!

1. Quellen des aktuellen Kernels installieren.

2. gcc installieren.

3. Die aktuelle Konfiguration des Kernels ins root der Kernelquellen legen.

Unter Suse: zcat /proc/config.gz > .config

Als Root unter /usr/src/linux

4. Saug dir hier die Datei orinoco-0.13e-SN-5.tar.bz2

5. Datei schön entpacken!

6. Als Root-User folgendes im root des Kernelmodules tippern:

make modules; make install

7. alle Dateien mit der Endung ko in /lib/modules/dein-aktueller-kernel/drivers/net/wireless kopieren.

Vorher Sicherung davon machen, da du einiges überschreiben musst!

8. Neustarten oder die Module entladen und laden.

Jetzt sollte nach der Eingabe von „iwpriv“, beim Teil der Wlan-Karte der Monitor Mode auftauchen.

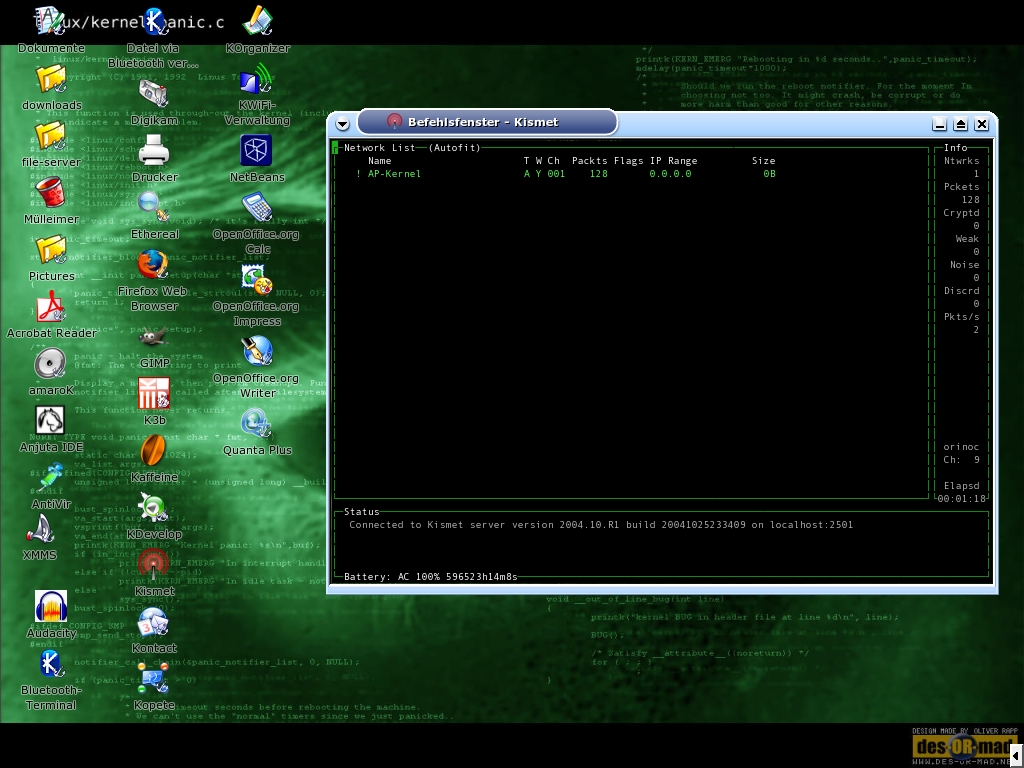

Um mit dem Notebook nun nach Wlans zu suchen, nutzt man am besten das Programm Kismet.

Dieses sollte vorher noch konfigurieren werden;-). Es gibt unter /etc/kismet/ die Datei:

kismet.conf.

In dieser müssen wir zwei Änderungen vornehmen.

Beim Punkt „suiduser=“ tragen wir hinter dem = unseren Usernamen ein mit dem wir auf der Linux

Kiste arbeiten.

Am Punkt „source=“ tragen wir hinter dem = folgendes ein: orinoco,eth1,orinocosource

Wobei wir eth1 natürlich gegebenenfalls gegen unsere Wlan-Karte austauschen!

Ein „sudo kismet“ in der Userkonsole sollte nun das Programm starten und sogleich nach Netzen

suchen.

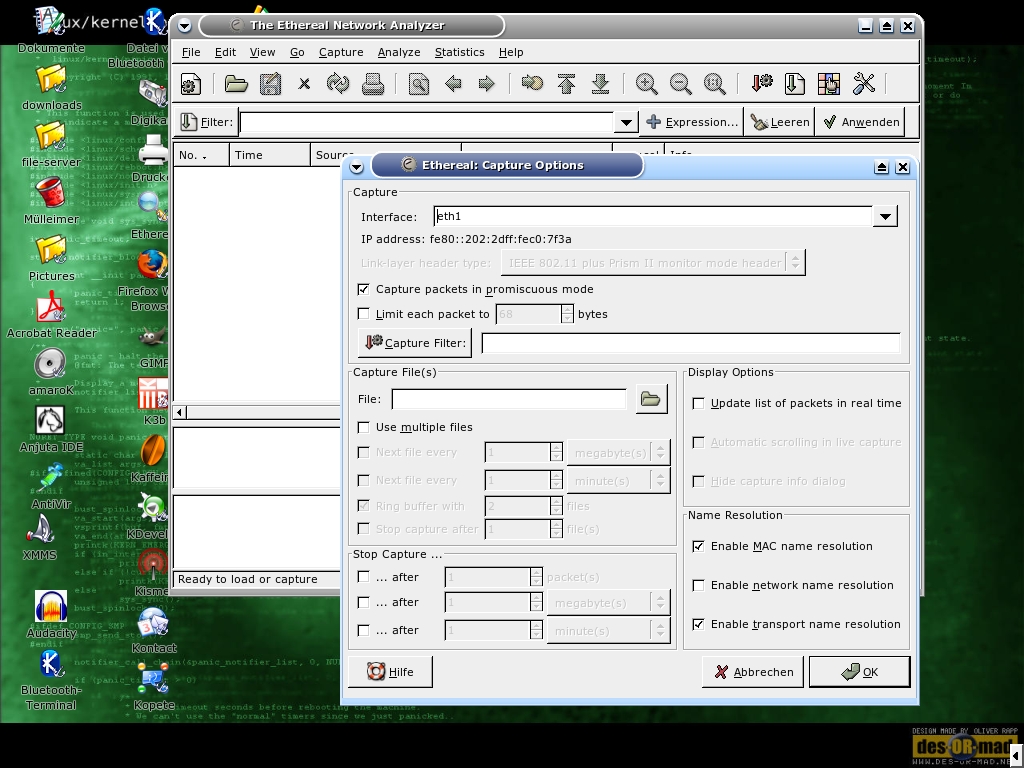

Haben wir eines gefunden und wollen erst einmal nachschauen, was genau dort durch die Gegend fliegt.

Brauchen wir dazu ein Programm mit dessen Hilfe wir den Datenstrom auslesen können. Dieses erledigt Ethereal

super. Später ist es auch drin, mit diesem Programm sehr komplexe Filterungen auf den Datenstrom anzuwenden.

Da wir aber nur die Daten annehmen können welche auf unserem Channel gesendet werden.

Betreibt Kismet Channelhopping. D.h.: Kismet springt im ms. Takt vom Einen in den Anderen Channel.

Wenn wir einen konstanten Datenstrom mitlesen wollen, ist das scheisse! Wir können dann ja nur die Daten

mitlesen, wenn wir auch gerade im passenden Channel sind. Daher beenden wir Kismet und setzen die Karte von Hand

in den Monitor Mode und den passenden Channel. Dieses geht als User-Root so:

iwpriv eth1 monitor 1 1

eth1 ist in diesem Fall die Wlan-Karte, mit monitor 1 sagen wir das der Monitor Mode gestartet werden soll

(mit iwpriv eth1 monitor 0 würden wir ihn also wieder beenden) und die letzte 1 gibt den Channel an, in

welchem die Karte gesetzt werden soll.

Ethereal kann nun mit den im Bild angezeitgen Optionen gestartet werden.

Nun würde Ethereal JEDES Datenpaket welches im Channel 1 durch die Gegend fliegt

auffangen und speichern.

Sollte auf dem AccessPoint eine Mac-Adressenfilterung eingerichtet sein, so müssen wir uns um

diese nicht weiter kümmern. Wir versuchen uns ja nicht am AP anzumelden, sondern hören ja einfach

nur zu. Interessant wird es erst, wenn das Netzwerk die Daten verschlüsselt überträgt.

Wir bekommen zwar immer noch alles, können damit aber nichts mehr anfangen.

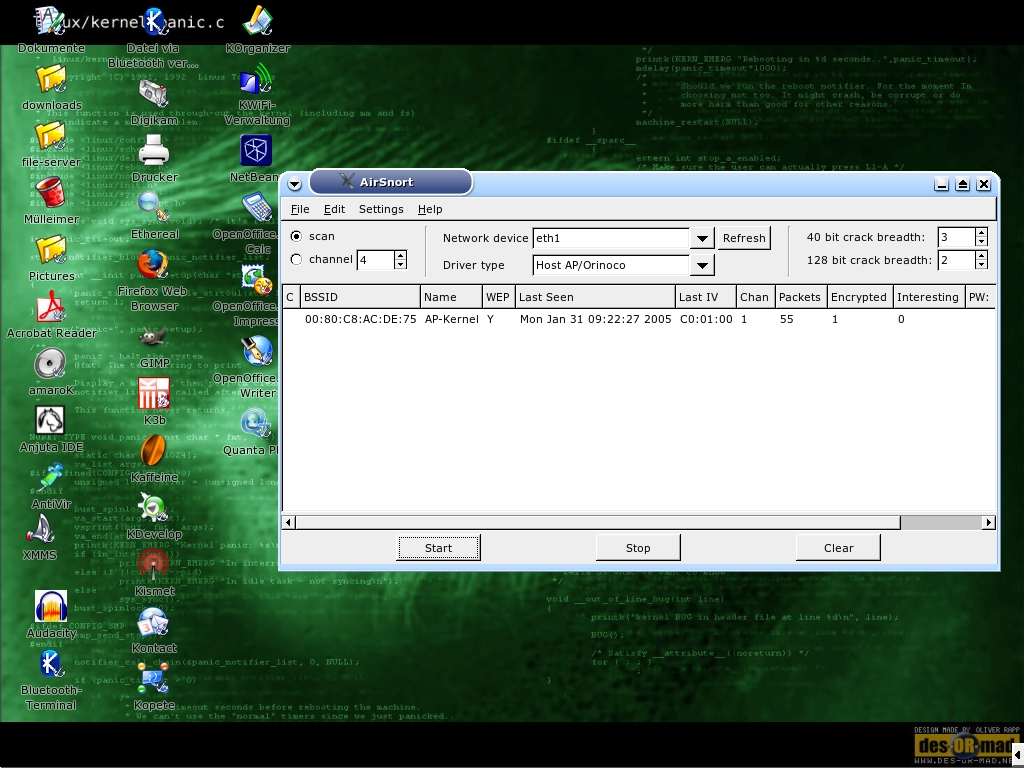

Es ist aber Möglich WEP-Verschlüsselungen aufzubrechen, den Schlüssel zu errechnen.

AirSnort ist ein Programm welches genau das macht. Es kann die Karte in den Monitor-Mode

packen. Wenn vom User gewünscht auch gleich noch in den passenden Channel. Ab diesem Zeitpunkt

sammelt Airsnort die verschlüsselten Packete. Bei einer 128 Bit WEP Verschlüsselung muss es ca.

6 Millionen Pakete sammeln.

Das liegt daran, dass für die WEP Verschlüsselung nur ein begrenzter

Zufallszahlenraum zur Verfühgung steht. Nach ca. 6 Millionen Paketen wiederholen sich in jedem Fall Teile.

Mit diesen kann AirSnort nun rechnen.

Hat AirSnort den Schlüssel erfolgreich errechnet, tragen wir ihn einfach mit iwpriv bei unserer Wlan-Karte

ein und schon kann es weiter gehen!

WEP Verschlüsselungen mit einer Stärke von 256 Bit sind im Vergleich noch sehr sicher. Es würde

eine sehr lange Zeit dauern die notwendigen Pakete zu sammeln. Leider arbeiten kaum Karten mit 256 Bit WEP

Schlüsseln. Es gibt auch eine neue Methode: WPA… WPA gilt bisher als sicher.

Ich stufe mein Wlan immer noch als ein feindliches Netz ein. So behandelt es auch meine Firewall und so sollte es

jeder Admin behandeln. Es ist und bleibt wohl noch über lange Zeit ein grosses Sicherheitsproblem.

Genauere Fragen zu diesem Thema beantworte ich gerne per E-Mail!

Solltest du Fragen stellen achte bitte darauf deine Frage so genau wie irgend

möglich zu stellen. Beschreibe kurz dein Problem, haue mich nicht mit log und

configs zu und habe etwas Geduld. Ich bekomme nicht nur eine E-Mail am Tag. Darum

werde ich ganz sicher nicht auf unfreundliche und ungenaue Fragen antworten. KEINER

hat ein Recht drauf von mir Support zu bekommen!!

Schreibe einen Kommentar